DC Board of Elections Breach: Wählerinformationen sind jetzt online und stehen zum Verkauf

Anfang dieses Monats warnte das District of Columbia Board of Elections (DCBOE), dass ein Threat-Actor Zugang zu den persönlichen Daten der registrierten Wähler erhalten haben könnte. Darunter befinden sich persönlich identifizierbare Informationen (PII) wie Kontaktdaten, Teile von Sozialversicherungsnummern, Geburtsdaten und Führerscheinnummern.

In einem X-Post am Freitag, den 20. Oktober, betonte die Behörde, dass ein Zugriff auf das Wählerverzeichnis nur eine Vermutung sei. Seitdem konnte das Threat Intelligence Team von Outpost24 (KrakenLabs) jedoch bestätigen, dass PII von Wählern in Dark Web Foren zum Kauf angeboten wurden.

Der Angriff im Überblick

- Das Ziel: DC Board of Elections

- Angriffstyp: Ransomware, Datenexfiltration

- Angriffstechnik: gehackter Webserver eines Drittanbieters

- Konsequenzen: Gestohlene U.S.-Wählerdaten

- Täter: RansomedVC (bestätigt)

Was wurde gestohlen und sind die Opfer gefährdet?

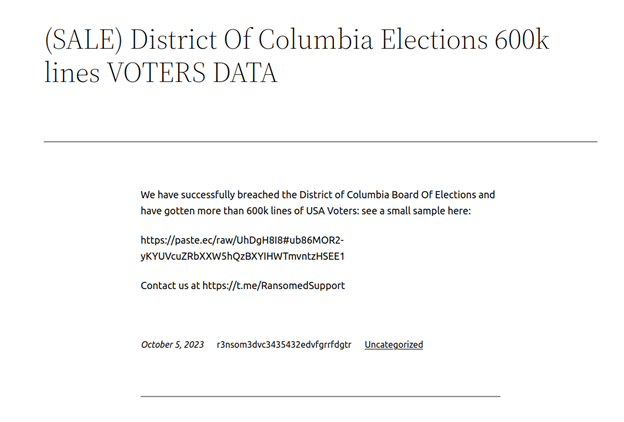

Die Bedrohungsgruppe RansomedVC behauptet, sie habe Daten aus einer gestohlenen MSSQL-Datenbank extrahiert, die Daten von mehr als 600 000 Wählern aus dem District of Columbia enthielt. Inzwischen hat das DCBOE bestätigt, dass der Angriff über einen angegriffenen Webserver des Hosting-Anbieters DataNet Systems erfolgte. Es wurden keine internen Datenbanken oder Server des DCBOE direkt angegriffen. Auch die Anzahl der betroffenen Datensätze ist umstritten, da das DCBOE behauptet, dass weniger als 4.000 registrierte Wähler aus Washington D.C. betroffen waren.

Nach Bekanntwerden des Leaks identifizierte KrakenLabs mehrere Stellen, an denen versucht wurde, die bei dem Angriff gestohlenen Daten zu verkaufen. Die Angaben schwankten zwischen 600.000 und 700.000 Datensätzen in einigen Beiträgen. Im XSS-Forum teilte ein Benutzer mit dem Namen “UnsafeInternet” (ein möglicher Partner von RansomedVC) eine Probe der gestohlenen Daten. Dazu gehörten private Informationen über die Wähler, einschließlich, aber nicht beschränkt auf Sozialversicherungsnummern, Führerscheine und politische Zugehörigkeit, die alle für eine Vielzahl von Social-Engineering-Angriffen und Betrügereien genutzt werden könnten.

Diese Art von Hack stellt ein erhebliches Risiko für die Opfer dar, da die Angreifer die Daten für Identitätsdiebstahl und betrügerische finanzielle Aktivitäten ausnutzen könnten. Außerdem besteht ein erhöhtes Risiko für Phishing, Betrug und sogar physische Risiken für die Sicherheit der Menschen, da ihre E-Mail-Adressen, Telefonnummern und Adressen zugänglich werden. Insbesondere bei Wahlinformationen besteht außerdem die Möglichkeit, dass sich jemand als anderer Wähler ausgibt und somit Wahlen manipuliert werden.

Bei einer Untersuchung von Untergrundforen und Telegram-Kanälen konnte KrakenLabs anhand einer durchgesickerten Probe bestätigen, dass die folgenden Daten kompromittiert wurden:

- Komplette Namen

- Wähler-IDs

- Registrierungsdaten und Ausweise

- Führerscheinnummern

- Partei (politische Zugehörigkeit)

- Telefonnummern und E-Mail-Adressen

- Geburtsdaten

- Vollständige Adressen

- Namen und Adressen von Wahllokalen

Analyse von Outpost24: Wer sind RansomedVC?

Die Threat-Intelligence-Lösung von Outpost24 enthält folgende Informationen über die Angreifergruppe.

RansomedVC ist eine finanziell motivierte Gruppe, die auf dem traditionellen Modus Operandi von Ransomware-as-a-Service (RaaS) Gruppen aufbaut. Im Gegensatz zu herkömmlichen Ransomware-Gruppen setzt RansomedVC jedoch keine Ransomware mit der Absicht ein, die Daten des Opfers zu verschlüsseln. Die Gruppe führt lediglich Entstellungen der Infrastruktur des Opfers und die Exfiltration von Daten durch, um das Opfer später zur Zahlung zu zwingen, damit seine Daten nicht auf einer speziellen Data Leak Site (DLS) veröffentlicht werden.

RansomedVC definiert sich selbst als eine Gruppe von Penetrationstestern, die “eine sichere Lösung für die Behebung von Datensicherheitsschwachstellen in Unternehmen anbietet” und “eine Entschädigung für ihre professionellen Dienstleistungen anstrebt”. Außerdem behauptet die Gruppe, dass ihre “Operationen in strikter Übereinstimmung mit der GDPR und den Datenschutzgesetzen durchgeführt werden. In Fällen, in denen wir keine Zahlung erhalten, sind wir verpflichtet, der GDPR-Agentur einen Verstoß gegen das Datenschutzgesetz zu melden!

Dieser letzte Gedanke führt zu einer Besonderheit der Gruppe, nämlich der Erpressungsmethode, die sie bei ihren Opfern anwendet. Ausgehend von den Daten in ihrer DLS verlangt die Gruppe relativ niedrige Lösegelder von ihren Opfern (zwischen 8.000 und 50.000 Dollar) und behauptet, sie sei “verpflichtet”, die entsprechenden Aufsichtsbehörden zu informieren, wenn ein Verstoß gegen das Datenschutzgesetz begangen wird. Sie sind “gezwungen”, die Informationen zu veröffentlichen, wenn das Opfer das Lösegeld nicht zahlt. Die Gruppe behauptet, dass in diesem Fall die Geldstrafen einen höheren Wert erreichen würden als die ursprünglich von ihnen geforderten.

So nutzen Sie Bedrohungsinformationen zum Vorteil Ihrer Organisation

Threat Compass ist die modulare Cyber Threat Intelligence-Lösung von Outpost24, die darauf ausgelegt ist, externe Bedrohungen für Ihr Unternehmen zu erfassen und Ihnen die nötigen Informationen zur Abwehr zur Verfügung zu stellen. Jedes Threat Compass-Modul wird von unserem erstklassigen internen Analystenteam, den KrakenLabs, unterstützt. Die Lösung hilft Unternehmen, gezielte Bedrohungen zu erkennen und die Reaktionszeit auf Vorfälle zu verkürzen.

Threat Compass ist besonders nützlich, wenn sensible Mitarbeiterinformationen kompromittiert wurden, da diese von Angreifern genutzt werden können, um über Social-Engineering-Angriffe Geschäftskonten anzugreifen. Fordern Sie noch heute eine Live-Demo an.