Ihre externe Angriffsfläche unter der Lupe

Kennen Sie die externe Angriffsfläche Ihres Unternehmens? Ganz sicher? In einer zunehmend komplexen und vernetzten Welt sind die digitalen Berührungsflächen Ihres Unternehmens mit einer potenziell gefährlichen Außenwelt immer schwerer zu überschauen.

Einige Gründe dafür: Unternehmen nutzen heutzutage eine Vielzahl von Technologien, Plattformen und Diensten durch die sich eine Vielzahl von Angriffspunkten eröffnen. Auch die Verlagerung von Diensten in die Cloud und die zunehmende Verbreitung von IoT-Geräten erweitern die externe Angriffsfläche einer Organisation erheblich. Jedes zusätzliche Gerät und jeder Cloud-Service können eine potenzielle Schwachstelle darstellen, die von Angreifern ausgenutzt werden kann.

Zudem verschärft sich die Bedrohungslage im Netz: Angreifer suchen ständig nach neuen Möglichkeiten, in Unternehmensnetzwerke einzudringen und sensible Daten zu stehlen oder Systeme zu manipulieren. Und der Gesetzgeber und andere Institutionen reagieren darauf: Aufsichtsbehörden fordern zunehmend strenge Maßnahmen im Bereich von Datenschutz, Informationssicherheit, Risikomanagement und Compliance ein, die Organisationen dazu verpflichten, angemessene Sicherheitsmaßnahmen zu implementieren und ihre externe Angriffsfläche zu überwachen und zu verwalten. All dies macht ein effizientes External Attack Surface Management (EASM) unverzichtbar. In unseren bisherigen Blogbeiträgen zum Thema können Sie unter anderem lesen, warum EASM so wichtig ist, wie Sie Ihre Angriffsfläche bestimmen und welche Punkte der Prozesslandschaft Ihres Unternehmens in einem soliden EASM überwacht werden müssen. In diesem Beitrag erfahren Sie nun anhand des Beispiels unserer EASM-Plattform Sweepatic, wie Sie sicherstellen können, dass die Prozesslandschaft Ihrer Organisation nicht nur in der Theorie existiert, sondern auch in der Praxis eingehalten wird und wie Sie dies dauerhaft überwachen können.

EASM: So geht es richtig

Eine EASM-Plattform wie Sweepatic von Outpost24 klopft eine ganze Reihe von Bereichen Ihrer externen Angriffsfläche ab, an die Verantwortliche in Organisationen oftmals nicht in der kompletten Breite und Vollständigkeit gedacht haben. Unsere Analyse der Angriffsfläche der Olympischen Sommerspiele 2024 in Paris ist ein gutes Beispiel dafür, dass man vieles Richtig machen kann, aber oftmals nur eine Schwachstelle genügt, um Opfer eines Cyberangriffes zu werden.

Hierzu zählen:

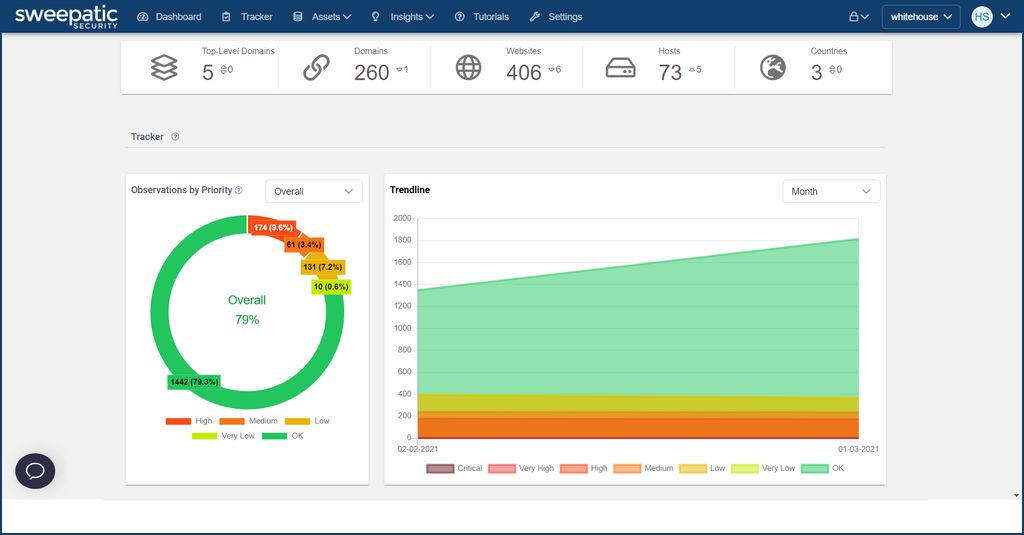

Corporate Cyber Security Policy

Wie ist die unternehmensweite Policy, um das Entstehen und Fortbestehen von Schwachstellen oder Schatten-IT und anderen unbeaufsichtigten Stellen der Angriffsfläche zu vermeiden? Bei der Formulierung dieser Policy wird Ihnen das Dashboard von Sweepatic eine unverzichtbare Datengrundlage geben. Dieses stellt dar, wie die Angriffsfläche Ihres Unternehmens im Netz aussieht, und zwar basierend auf einem Null-Wissen-Ansatz (Zero-Knowledge): Sie müssen Sweepatic keine Informationen außer dem gewünschten Startpunkt (eine oder mehrere primäre Domänen oder IP-Adressen) vorgeben; davon ausgehend führt das System die komplette Discovery automatisiert durch. Ähnlich wie es auch ein Angreifer machen würde, der es auf Ihre Organisation abgesehen hat.

Die Trendline stellt dar, wie sich die einzelnen Bereiche über die Zeit hinweg verändert haben und helfen so dabei zu erkennen, ob Gegenmaßnahmen nachhaltig wirkungsvoll waren oder nicht.

Standards & Prozesse

Hier hilft Ihnen EASM auf einem detaillierteren Level herauszufinden, wie Schatten-IT verhütet wird und ob Ihre Vorgaben rund um das Management von Assets und Services eingehalten werden. Welche Business-Prozesse werden durch welche IT-Assets unterstützt, und werden hier vorgegebene Standards eingehalten? Besonders relevant auch: der Umgang mit Mergers & Acquisitions (M&A), bei denen häufig sogar substanzielle Teile einer Unternehmensinfrastruktur zu Schatten-IT in der neu zusammengeführten Organisation werden.

Durch den Null-Wissen-Ansatz von Sweepatic – Sie benötigen keine internen Kenntnisse, um die Angriffsfläche eines Unternehmens zu analysieren – ermöglicht es Ihnen, auch die Risikosituation im Cyberraum von Unternehmen zu analysieren, die Sie im Begriff sind zu erwerben oder in anderer Form mit Ihrem eigenen Unternehmen zu integrieren, damit Sie im Zuge von M&A keine unbekannten Schwachstellen in Ihre eigene Infrastruktur einführen.

Vulnerability Management

Ein wichtiger Bereich sind kontinuierliche Schwachstellen-Analysen, um neu hinzugekommene Schwachstellen rechtzeitig aufzudecken. Auch dies erfolgt automatisiert, denn Schwachstellen werden 24 Stunden am Tag irgendwo bekannt und in die einschlägigen Datenbanken eingestellt. Sweepatic inventarisiert und überwacht in Echtzeit alle Assets und stellt die potenziellen Erkenntnisse basierend auf öffentlich verfügbaren Informationen im Dashboard dar. So können Sie überwachen, ob Ihre Vulnerability Management, Konfigurationen und Patch Management-Maßnahmen erfolgreich sind. Aufgrund der Tatsache, dass EASM keine invasiven oder offensiven Scans durchführt ist es aber kein Ersatz für tiefergehende Vulnerability Management-Lösungen!

Patch Management

Die Prüfung des Patch Managements ist eng verbunden mit dem Vulnerability Management: Auf die Entdeckung von Schwachstellen in letzterem muss natürlich die zeitnahe Behebung der Schwachstellen erfolgen, etwa durch Anpassungen der Konfiguration, aber vor allem auch durch das zuverlässige Einspielen von Patches.

Cyber Risiko Management

Nicht alle Gefahren aus dem digitalen Raum lassen sich komplett ausschalten. Im Cyber Risk Management erfolgt eine Bewertung und Priorisierung von Bedrohungen und Gegenmaßnahmen, und zwar so weit wie möglich datenbasiert.

Sweepatic bereitet hierfür eine solide Grundlage, indem alle Assets und deren Angriffsfläche ständig überwacht werden. Hierzu zählen auch die Discovery von Assets, deren Verfügbarkeit im Netz keinen Geschäftszweck mehr erfüllt – denn jedes verbundene Asset kann auch ein Sicherheitsrisiko darstellen, und dieses ist möglicherweise überflüssig.

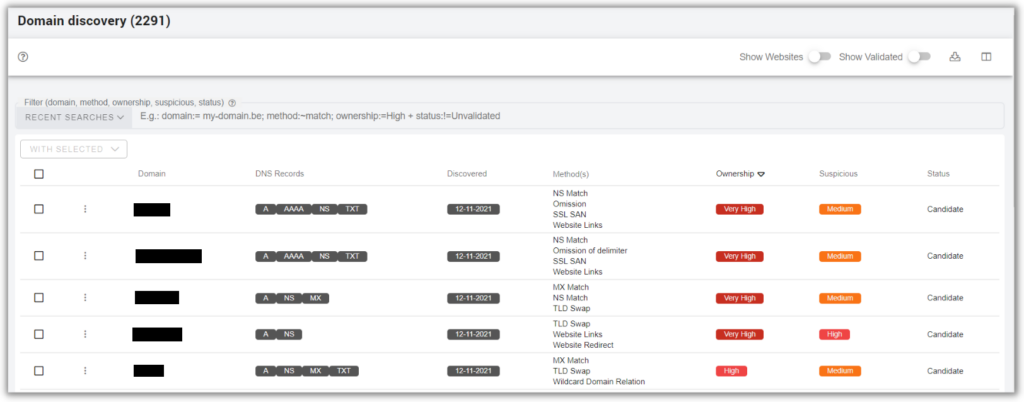

Auch Assets, die nur scheinbar zu Ihnen gehören – etwa sogenannte Look-Alike-Domains, selbst wenn es sich bisher nur um geparkte Domains handelt – werden automatisiert erkannt. So wird sogenanntes Cybersquatting frühzeitig verhütet und verhindert, dass bösartige Praktiken wie etwa Phishing den Ruf oder die Sicherheit Ihres Unternehmens in Mitleidenschaft ziehen. Und nicht zuletzt werden auch unabsichtlich angelegte Subdomains, die ebenfalls Einfallstore für Angreifer sein können, mit Hilfe sogenannter Wildcard-Domains entdeckt und können abgeschaltet werden.

Asset Management

Auch das Asset Management ist ein Prozess, der insbesondere zur Risikominimierung und Verhütung von Schatten-IT dient. Alle Assets sollten in einer CMDB (Configuration Management Database) dokumentiert sein. Innerhalb von Sweepatic wird dies durch eine automatisierte Asset-Erfassung und das Führen eines Inventory sichergestellt. Dies bezieht sich nicht nur auf die einzelnen Assets, sondern auch auf neu aufgetretene Schwachstellen und Probleme bei der Konfiguration dieser Assets. So können Sie sicherstellen, dass keine Ihnen unbekannten Assets von außen erreichbar sind oder Schwachstellen aufweisen, die sie nicht kennen!

Certificate Lifecycle Management

Gültige Zertifikate sind die Voraussetzung für wirksame Verschlüsselung, denn sie bestätigen die Identität von Kommunikationspartnern oder -systemen. Deshalb müssen Ablaufdatum, Erneuerung und korrekte Konfiguration von Zertifikaten überwacht werden, damit sowohl Verschlüsselung wie auch digitale Signaturen kein Einfallstor für Angriffe bieten.

Die Plattform Sweepatic führt hierzu ein automatisiertes Monitoring Ihrer Zertifikate durch und warnt Sie rechtzeitig, wenn ein Zertifikat abgelaufen ist, wenn es kurz vor dem Ablauf steht, wenn Sie veraltete TLS-Protokolle verwenden oder mit Servern ohne gültiges SSL-Zertifikat kommunizieren.

Compliance Management

Immer wichtiger, aber auch immer unübersichtlicher: Compliance-Risiken vermeiden. Dazu ist es hilfreich, automatisiert zu prüfen, wo welche gesetzlichen und anderen Regelungen anwendbar sind und ob diese von Assets und Prozessen eingehalten werden. Sweepatic implementiert hierzu ein automatisiertes Monitoring Ihrer Cookie-Consent-Maßnahmen basierend auf den DSGVO-Anforderungen : hier werden etwa Geolocation-Daten eingesetzt, um festzustellen, welche Dienste im Geltungsbereich der DSGVO (GDPR) angeboten werden und welche gesetzlichen Regelungen somit gelten. Auch ob Ihre Webseiten Cookies ohne die gesetzlich notwendige Zustimmung der Nutzer setzen.

Application Security Audits

Application Security gehört zu den wichtigsten Cybersecurity-Handlungsfeldern eines Unternehmens. In entsprechenden Audits wird die Sicherheit relevanter Anwendungen in gewissen Abständen besonders unter die Lupe genommen. Das betrifft vor allem auch die Bereiche Schwachstellen, Konfiguration und Zugangskontrolle, für die EASM mit seiner automatisierten Überwachung für Zeitersparnis und eine belastbare Datengrundlage sorgt.

Credential & Access Management

Im Rahmen der Integration unserer Threat Intelligence Lösungen in Sweepatic EASM wird außerdem auf Credentials der Nutzer Ihrer Webseiten und anderen Services geprüft, zu denen Passwörter online geleakt wurden. So können Sie rechtzeitig die betroffenen Accounts sperren oder Änderungen der Zugangsdaten in die Wege leiten.

External Attack Surface Management mit Sweepatic von Outpost24

Ohne eine spezialisierte EASM-Plattform mit starker Automatisierung haben Sie heutzutage keine Chance mehr, die Angriffsfläche Ihrer Organisation wirksam und effizient zu überwachen. Assets, die Sie nicht kennen, können Sie auch nicht schützen. Unsere EASM-Plattform Sweepatic hilft Ihnen, Ihre Angriffsfläche zu analysieren, zu inventarisieren und letztendlich zu schützen. Fordern Sie noch heute eine erste kostenlose Analyse Ihrer Angriffsfläche an und erfahren Sie, wie Sweepatic EASM Sie bei der Verbesserung Ihrer IT-Sicherheit unterstützen kann.