Wurden Credentials Ihrer Organsation bei Datenlecks kompromittiert? So finden Sie es heraus!

Gestohlene Credentials sind für Hacker der einfachste Einstieg in ein Unternehmen. Laut Verizon Data Breach Investigation Report 2023 haben Angreifer in 49 % der Fälle gestohlene oder geleakte Credentials genutzt, um sich unbefugten Zugang zu Unternehmen zu verschaffen. Doch wie können IT-Teams erkennen, ob Zugangsdaten gestohlen oder im Rahmen anderer Datenlecks kompromittiert wurden? Darauf zu warten, bis der Ernstfall eintritt, ist nämlich eher ein Problem, als proaktives Handeln. In diesem Beitrag stellen wir Ihnen drei verschiedene Tools vor, mit denen Sie die Gefahr durch gestohlene Credentials für Ihr Unternehmen ermitteln und im Auge behalten können, um im Fall eines Ergebnisses schnell reagieren zu können.

Scannen Sie Ihr Active Directory dauerhaft auf kompromittierte Passwörter

Wenn wir Ihr Unternehmen als ein Haus betrachten, dann sind einige Cybersicherheits-Tools vielleicht eher “Nice-to-have” aber der Schutz Ihres Active Directory sollte wie die Sicherheit Ihrer Eingangstüre betrachtet werden!

Starke und geheime Passwörter Ihrer Active Directory-Accounts sind fundamental, da sie die Credentials sind, mit denen sich Ihre User mehrmals am Tag authentifizieren. Unzureichende Passwortrichtlinien, die die Vergabe von einfach zu erratendenen Passwörtern ermöglicht, stellt eine Gefahr für Ihre Organisation dar. Daher sollte die Erstellung von benutzerfreundlichen, starken und geheimen Passwörtern oder Passphrasen gefördert werden.

Aber selbst sichere Kennwörter können durch Phishing, Datenpannen oder Wiederverwendung von Kennwörtern kompromittiert werden. Im schlimmsten Fall verwendet ein Nutzer unwissentlich ein “starkes” Passwort, das bereits kompromittiert wurde und in den gängigen Password-Spraying-Listen der Angreifer vorhanden ist. In diesem Fall könnte das Passwort genauso gut “12345” oder “passwort” lauten.

Ein Tool, das Ihr Active Directory regelmäßig nach bereits kompromittierten Passwörtern durchsucht, ist hier eine wertvolle Maßnahme zur Vorbeugung von Cyberangriffen.

Besonderes Augenmerk sollte hierbei auf täglichen Scans nach kompromittierten Passwörtern liegen und nicht nur auf Überprüfungen beim Ändern oder Zurücksetzen von Passwörtern.

Mit Momentaufnahmen die Bedrohungslage ermitteln

Wollen Sie wissen, ob bereits kompromittierte Passwörter in Ihrem Active Directory genutzt werden?

Specops Software eine Tochtergesellschaft von Outpost24 bietet ein kostenloses Read-Only-Tool an, mit dem Sie Ihr Active Directory auf über 1 Milliarde kompromittierte Passwörter überprüfen können. Dabei werden auch verwaiste Konten und weitere passwortrelevante Schwachstellen untersucht und in einem interaktiven Dashboard dargestellt.

Laden Sie sich den kostenlosen Specops Password Auditor hier herunter.

Monitoring des Open-, Depp- und Dark-Webs nach kompromittierten Credentials mit Cyber Threat Intelligence

Häufig werden die gestohlenen Zugangsdaten nicht direkt von den Dieben für Cyberangriffe verwendet, sondern gewinnbringend an die Gruppen verkauft, die sich darauf spezialisiert haben weitere Aktionen nach dem Erstzugang durchzuführen.

Kompromittierte Credentials sind besonders begehrt, da sie relativ einfach für den Erstzugang zu Unternehmensnetzwerken genutzt werden können und entsprechend die Möglichkeit bieten, weitere Angriffe zu starten, wie z. B. die Installation von Ransomware.

Wie können Sie also feststellen, ob Credentials aus Ihrem Unternehmen in Untergrundforen zum Verkauf angeboten werden?

Zwar können Analysten das Dark Web auch manuell durchsuchen, aber das ist nicht ideal und sehr zeitaufwändig. Die kontinuierliche Überwachung verschiedener Untergrundforen, -märkte und -seiten sowie die ständige Aktualisierung neuer Quellen ist ein zeitaufwändiger Prozess und lenkt Ressourcen von der Analyse von Bedrohungen ab.

Darüber hinaus setzt er die Analysten Gefahren wie weiterer Malware und anderen bösartigen Angriffen aus, und es besteht die Gefahr, dass sie ihre Identität gegenüber Threat-Akteuren preisgeben. Zudem erfordern solche Analysen oft eine umfangreiche Infrastruktur, einschließlich der Verwendung von Virtual Machines, Proxies, VPNs und anderen Sicherheitstools, was zusätzliche Kosten und Komplexität verursacht und ist besonders für dünn gestrickte Personaldecken nicht unbedingt die beste Verwendung von Manpower und Expertise.

Stehen die Credentials Ihrer User im Dark Web zum Verkauf?

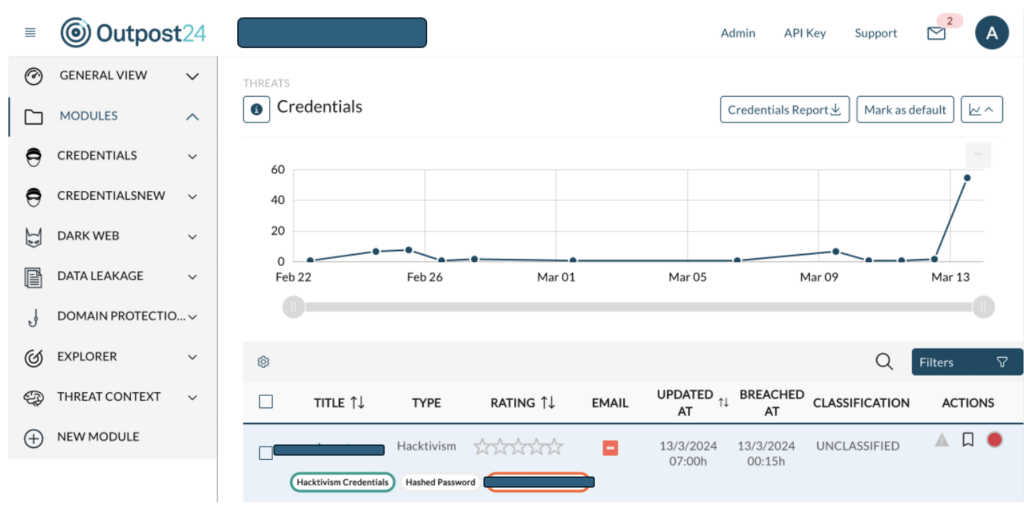

Wird Ihre Organisation im Dark Web erwähnt? Um das herauszufinden, müssen Sie aktiv nachforschen. Outpost24’s Threat Compass kann Ihnen bei der Identifizierung von kompromittierten Credentials helfen. Zusätzlich zur Überwachung von kompromittierten Credentials können Sie auch die allgemeine Kommunikation im Dark Web auf Erwähnungen Ihres Unternehmens hin verfolgen und Untergrundforen nach relevanten Informationen einschließlich Hacktivist-Kampagnen, Datenlecks sowie neue Angriffsvektoren für Malware durchsuchen. Die Analysten von Outpost24 unterstützen Sie so dabei den Schatten Ihrer Organisation im Dark Web aufzudecken und rechtzeitig Gegenmaßnahmen einzuleiten.

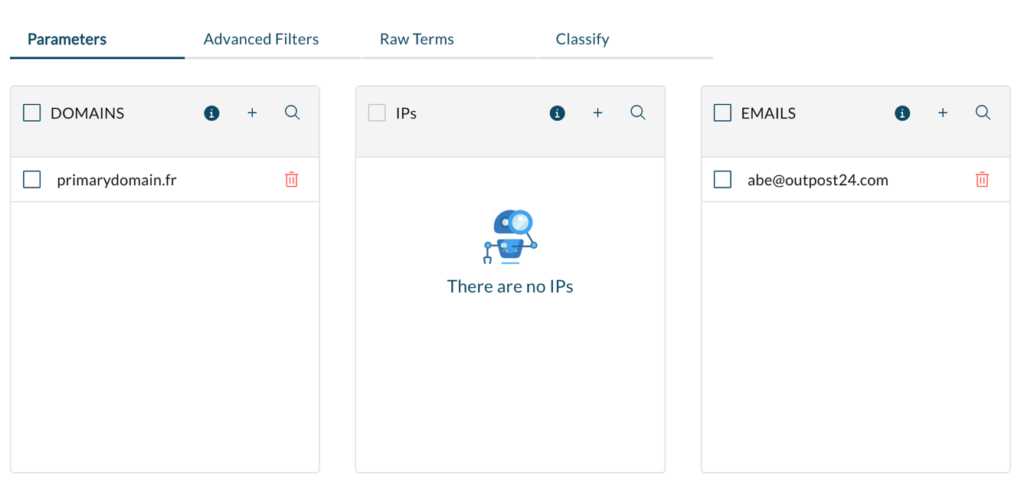

Die Konfiguration des Credentials-Moduls dauert nur ein paar Minuten, und Sie sind immer auf dem aktuellsten Stand. Die nachstehende Abbildung zeigt, wie einfach es ist, eine Domäne oder die E-Mail-Adresse eines Mitarbeiters zur Konfiguration des Moduls hinzuzufügen. Sie können dann die Suche auf spezielle Angriffe oder Kampagnen eingrenzen. Gerne zeigen wir Ihnen auch die weiteren Möglichkeiten von Outpost24’s Threat Compass in einer Live-Demo.

Überwachen Sie Ihre Domains proaktiv und kontinuierlich mit EASM

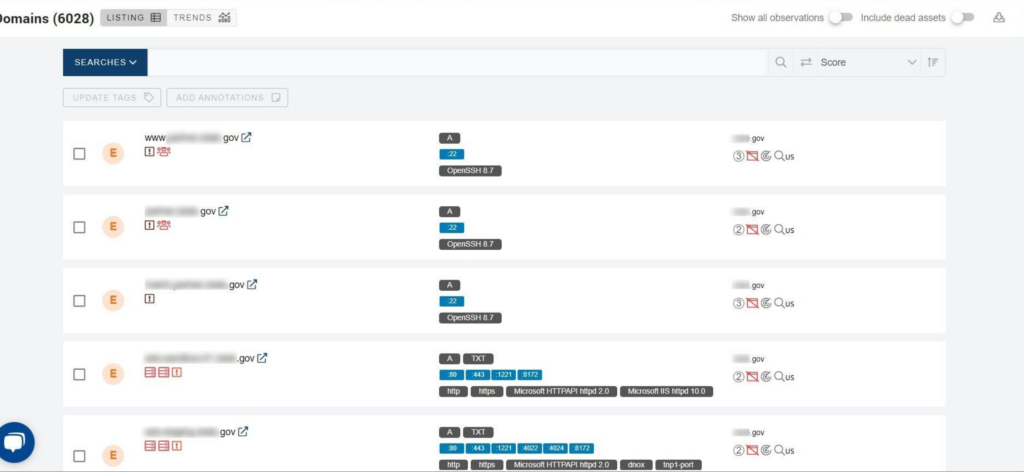

EASM-Lösungen (External Attack Surface Management) können alle öffentlich zugänglichen digitalen Assets Ihres Unternehmens (sowohl bekannte als auch unbekannte) kartieren und auf Risiken hin überprüfen. Manche EASM-Lösungen, wie Sweepatic von Outpost24, beziehen Threat-Intelligence-Daten mit in diese Analyse ein, um auch kompromittierte Credentials aufzuspüren und anzuzeigen. Auf diese Weise können Sie herausfinden, ob Zugangsdaten, die mit einer Ihrer Domains in Verbindung stehen, in Umlauf geraten sind. So können Sie feststellen, welche Kennwörter in Verbindung mit E-Mail-Adressen oder Benutzernamen stehen, die online gefunden wurden.

Außerdem kann EASM bei der proaktiven Erkennung von Problembereichen helfen, die dazu führen können, dass Credentials geleakt werden. Dies ist beispielsweise der Fall, wenn Domänen ablaufen. Denn Domains sind nicht ewig gültig, und selbst die größten und bekanntesten Organisationen mieten ihre Domains im Grunde nur an. Manchmal werden völlig neue Domains benötigt, z. B. wenn eine Organisation nach einem Rebranding oder einer Fusion ihren Namen ändert oder nach einem Konkurs oder einer Schließung ganz aufhört zu existieren. Das kann ein Angriffsvektor für Angreifer sein, die mithilfe dieser Domains dann Angriffe gegen Ihre Kunden und Mitarbeiter planen.

Denn diese Domainnamen hören nicht auf zu existieren, sondern kommen wieder auf den Markt, wo sie jeder kaufen kann. In einem aktuellen Fall in Belgien kaufte ein ethischer Hacker 107 expired Domains von Regierungsorganisationen. So konnte er Hunderte von damit verbundenen E-Mail-Konten ausfindig machen und deren Zugangsdaten zurücksetzen. Dieses Beispiel zeigt, wie einfach es ist, mit abgelaufenen Domains an Credentials zu kommen und diese für weitere Angriffe zu missbrauchen. Eine Überwachung und ein endgültiger Abschluss der Domains hätte solch eine Situation leicht verhindern können.

Beginnen Sie noch heute mit der Überwachung Ihrer Angriffsfläche

Geleakte Credentials und Domains sind nur ein Teilbereich der modernen Angriffsfläche von Organisationen. Eine EASM-Lösung bietet zusätzlich die kontinuierliche Erkennung, Analyse und Überwachung von allen Assets, die mit der Online-Präsenz Ihres Unternehmens verbunden sind, einschließlich Domains, Websites, Hosts, Services, zugrundeliegende Technologien, SSL-Zertifikaten und vieles mehr. Wollen Sie wissen, wie sich die Angriffsfläche Ihrer Organisation schlägt, dann können Sie hier eine erste, kostenlose Analyse anfordern.

Nehmen Sie noch heute Kontakt mit uns auf und erfahren Sie, wie die Lösungen der Marken von Outpost24 Sie beim Schutz Ihrer Credentials unterstützen können!